Autenticación como Seguridad

En este tópico veremos los diferentes mecanismos de autenticación como seguridad y así mejorar la confidencialidad personal o de algún sistema.

Table of Contents

Toggle¿Qué entendemos por Autenticación?

La autenticación es el proceso de verificar que algo o alguien es quien dice ser, como forma de seguridad. En otras palabras, es la manera de validar la identificación de una persona en el mundo online, confirmando así, un inicio de sesión que la persona que intenta ingresar es quien dice ser y está autorizada para acceder a la información, sistema o datos confidenciales.

En la actualidad existen varios métodos para llevar a cabo esta tarea, entre ellos podemos mencionar:

- Algo que el usuario sabe: Contraseñas, PIN, Patrón, etc.

- Algo que el usuario tiene: Tarjeta de coordenadas, códigos de Token, USB keys (llaves).

Algo que el usuario es: Reconocimiento facial, dactilar, de iris, de voz, etc.

Contraseñas

Uno de los principales problemas de las personas que utilizan tecnología es el hecho de la cantidad de cuentas de usuario que deben administrar. Si se suman redes sociales, emails, homebanking, servicios en la nube,etc… probablemente estemos hablando de más de 10 cuentas.

Resulta muy complicado gestionar tanta cantidad de usuarios y más cuando los sistemas de seguridad piden cambiar las contraseñas con frecuencia, que además sean complejas y que no se repitan las últimas 6 – 12 utilizadas. Para implementar una buena autenticación como forma de seguridad

Este tipo de situaciones termina generando ciertos problemas como:

Se repite la misma clave en las cuentas.

Se almacenan de forma errónea en lugar de acceso fácil.

A medida que pasa el tiempo, se dificulta poder recordarlas.

Como si fuera poco, también existe otro problema, pero no por parte de los usuarios sino por parte de las empresas que prestan servicios. Toda organización o empresa cuenta con base de datos cuyo funcionamiento es guardar la información, como el usuario y la contraseña de los empleados. Si estas no están protegidas como corresponde, se corre el riesgo de que alguien la pueda vulnerar y robar los datos allí almacenados. Por lo tanto, es de vital importancia cuidar nuestra contraseña con buenas prácticas de autenticación como seguridad internet.

Para lograr una mayor seguridad en esto haremos lo siguiente:

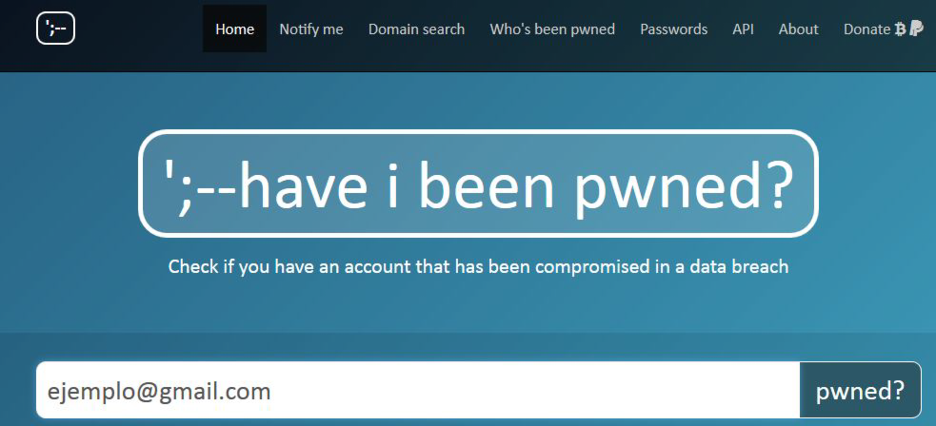

Verificar la filtración de datos

Lo primero que vamos a hacer es verificar si hemos sido víctimas de una filtración, y si nuestros datos personales, como usuario y contraseña, están públicos en Internet. Para esto usaremos el sitio web de pwned.

Una vez en el sitio, ingresamos nuestro correo electrónico y hacemos clic en el botón “pwned?”. Donde vamos a tener dos resultados:

- Si el resultado aparece en rojo, significa que se han filtrado datos personales en Internet. Bajando en la misma página podemos saber en qué plataforma o servicio ocurrió y cuándo. Es muy importante cambiar la contraseña de ese correo y de todos aquellos servicios o plataformas donde estemos utilizando ese correo y su contraseña.

- Si el resultado que aparece está en verde, significa que por el momento no hemos sido víctimas de una filtración de datos. Esto no implica que en un futuro lo podremos ser, por ese motivo, conviene regularmente verificar con esta plataforma si existen filtraciones o no de nuestras cuentas de correo.

Saber si hemos sido vulnerados, o si alguien sin autenticación ha vulnerado o filtrado nuestros datos, es una buena práctica de seguridad que debemos realizar cada cierto tiempo como método de seguridad con la página anterior.

Complejidad de las Contraseñas

Es necesario crear contraseñas que sean complejas para evitar que un atacante pueda adivinarlas u obtenerlas mediante un ataque de fuerza bruta o diccionario. Cuanto más difícil sean, más compleja será la tarea de poder obtenerla y así aseguraremos nuestras cuentas de usuario.

Para que una clave sea compleja debemos tener en cuenta las siguientes características:

1. Tener más de 10 caracteres.

2. Utilizar letras, números y caracteres especiales (¡”#@$%&).

3. Utilizar mayúsculas y minúsculas.

4. No utilizar datos personales como nombres, fechas, nombre de la mascota, etc.

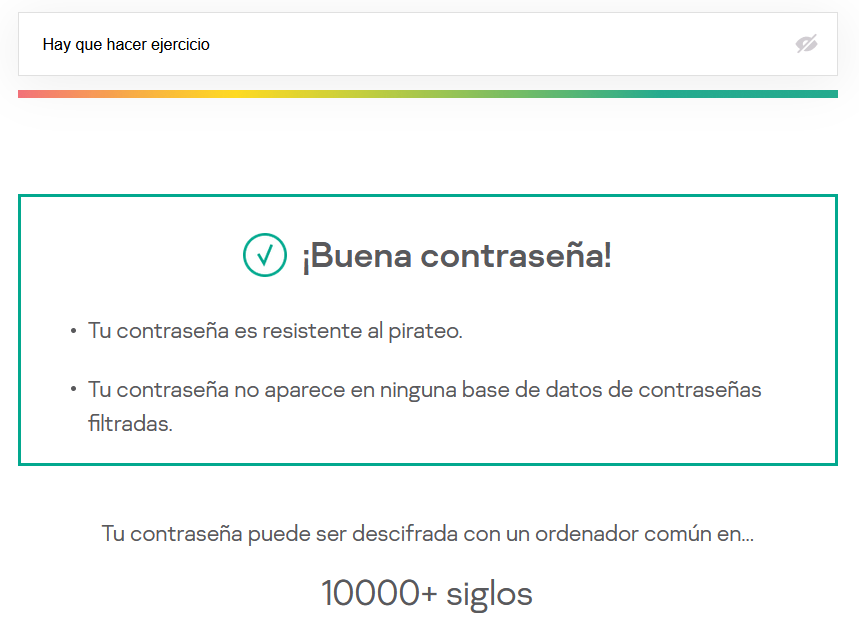

Una forma muy sencilla es diseñarlas a través de frases, en vez de usar palabras sueltas. Por ejemplo, una clave compleja podría ser: “Hay que hacer ejercicio”. Ahí tenemos cuatro caracteres especiales, usamos mayúsculas, minúsculas, más de 10 palabras y el espacio. Crearlas de esta manera se vuelve muy fácil y nada difícil de recordar.

Para probar la complejidad de una contraseña podemos probar plataformas como Kaspersky, la cual nos indica cuánto tiempo se tardaría un atacante en descubrir una contraseña. Veamos el siguiente ejemplo:

Por seguridad, es importante remarcar que no debemos ingresar claves reales, siempre es conveniente utilizar la misma nomenclatura que manejaremos con nuestras claves y probar con ejemplos, pero no con datos verídicos. Como profesionales en la seguridad, nunca está de más desconfiar de ciertas aplicaciones, aunque parezcan seguras. Después de todo siempre es mejor prevenir que curar.

Gestores de Contraseñas

Además de crear contraseñas robustas debemos pensar en cómo los usuarios podrán manejar tanta cantidad de contraseñas. Entonces, no podemos pedirle al usuario que recuerde o administre más de 12 contraseñas y no se le ocurra repetir la misma o escribirlas en un papel y tenerlo cerca de su equipo. Para evitar estos problemas, podemos utilizar los Gestores de Contraseñas. Estos programas permiten almacenar las mismas y guardarlas de forma segura, porque se crea una base de datos cifrada que asegura el resguardo de las contraseñas y garantiza el principio de la confidencialidad.

Contraseñas en el equipo

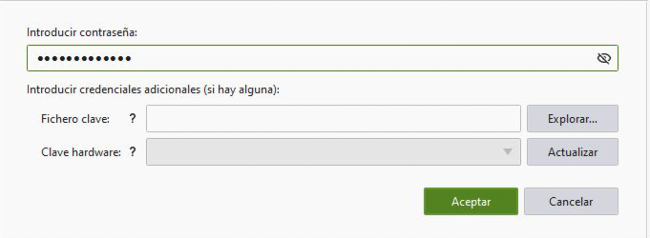

Existe una amplia gama de programas que cumplen esta función. Veamos el funcionamiento de Keepassxc.

El programa solicita la creación de una contraseña “Maestra” la cual tendrá que ser muy robusta porque será la única que tendremos que utilizar para acceder a la base donde tenemos almacenadas el resto. Entonces, cuando ingresamos esta contraseña, podemos utilizar las que tenemos allí guardadas.

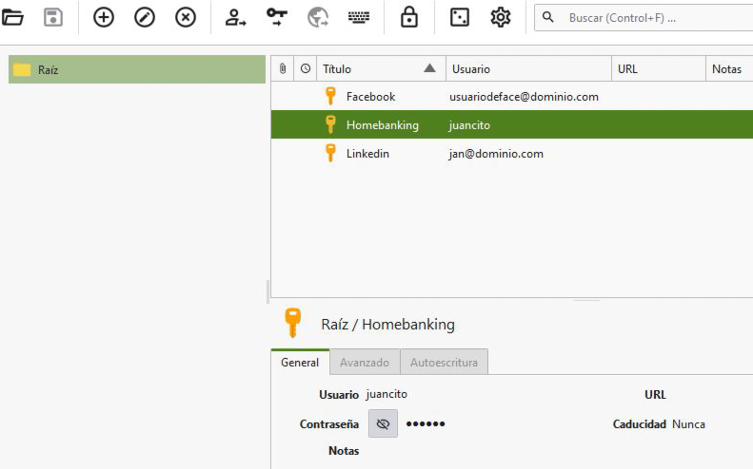

Luego podemos especificar cada usuario y contraseña

Este archivo, la base de datos, podemos guardarlo en nuestro dispositivo, tenerla en la nube, o en algún soporte como discos externos (o pendrives) y llevarlo donde lo necesitemos. Este programa tiene una versión portable, lo cual permitiría que abramos la base desde cualquier computadora sin la necesidad de instalar el software. Para los usuarios será de gran utilidad ya que podrán almacenar allí todas sus contraseñas con una alta seguridad. Los usuarios de Windows pueden utilizar Keepass y KeepassXC que también funciona en sistemas Linux y MAC.

Contraseñas en la nube

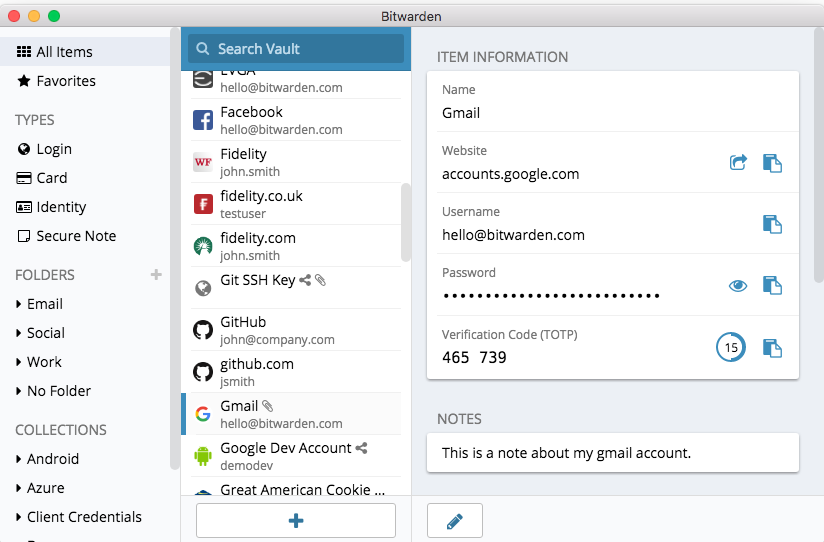

También existen otras alternativas a esta, como es el caso de Bitwarden. El mismo funciona tanto en Windows, como el Linux y MAC.

En esta plataforma, se dispone de una base de datos en la nube para acceder vía App en nuestro móvil o desde cualquier navegador web. Por lo tanto, no se genera una base de datos local en el equipo. De esta manera, lo único que tenemos que recordar es la contraseña maestra para iniciar sesión.

Este tipo de servicios cloud es muy práctico para almacenar contraseñas y evita que el usuario tenga que estar respaldando sus claves en algún soporte externo, por ejemplo Keepass. No obstante, muchos usuarios no eligen esta opción ya que «desconfían» de dicha herramienta, por lo que al estar en la nube, no significa que la organización por detrás no pueda ser víctimas de un ataque y terminen filtrándose dicha información.

Son varios los gestores de contraseñas, solo hemos mencionados algunos a modo de ejemplos. Existen otros como LastPass, keePass, etc.

Estos gestores son fundamentales para la autenticación de inicio de sesión de cualquier cuenta, ya que mejora nuestra organización de cuentas y contraseñas como seguridad adicional, en vez de tenerlas en papel o nuestro celular.

Factor de Doble Autenticación 2FA

Como si fuera poco, siempre es conveniente agregar una capa más de seguridad, y el doble factor es crucial para estos casos. Ciertas organizaciones como Bancos, Agencias Federales, Google, etc.. recomiendan usarlo. Su función es agregar una capa más de protección solicitando además del usuario y contraseña, un código de token que se envía al dueño de la cuenta para que lo ingrese cuando vaya a iniciar sesión. Este token se envía a través de una aplicación móvil que tiene instalada el usuario, el cual debe colocar si quiere ingresar en su cuenta o servicio donde lo quiera habilitar. Ejemplos de estos 2FA podemos encontrar a Goolge Authenticator, Microsoft Authenticator, Authy, Latch, etc..

En caso de utilizar un 2FA, es recomendable hacerlo a través de alguna de las aplicaciones mencionadas y evitar, en la medida de lo posible, los códigos de token enviados por medio del SMS, ya que este es un canal de comunicación que no cifra los datos y podrían quedar expuestos a un tercero que los podría leer.

Es muy importante activar el 2FA en cualquier sitio de acceso online, es especial servicios de homebanking, redes sociales, correos, etc. No debemos esperar a que algo suceda para recurrir a estas herramientas.

Importante tener en cuenta

Llegando al final de esta sección es importante remarcar que cualquiera de las herramientas anteriores, tanto para contraseñas como para 2FA, una buena práctica sería elegir correctamente alguna de estas haciendo un breve análisis de su funcionamiento. Es decir, muchas veces por temas de marketing o publicidad de seguridad en una nube, elegimos una herramienta. Sin embargo, y nada más alejado de la realidad, nuestra información siempre estará guardada en un disco rígido dentro de un servidor. Debemos hacer un pequeño análisis sobre la forma que guardan la información, si alguna vez han tenido problemas de vulnerabilidad, la opinión de otras personas, etc… Al fin y al cabo, como profesionales de la seguridad debemos desconfiar siempre de cualquier “Seguridad absoluta” que nos quieran vender en internet y no dejar nuestra información en cualquier lugar.