Gestión de vulnerabilidades

En este apartado veremos los procedimientos llevados a través de la gestión de vulnerabilidades para encontrar y analizar fallas en los equipos propios, como así también, de una empresa u organización.

Table of Contents

ToggleIntroducción

Una vulnerabilidad es una debilidad, o fallo de seguridad, en un sistema de informático que pone en riesgo la integridad, disponibilidad y confidencialidad de la información. En muchos debates sobre Seguridad se utilizan indistintamente los términos vulnerabilidad, riesgo y amenaza. Sin embargo, en éste ámbito son conceptos diferentes. Veamos a continuación:

Una amenaza refiere a todo lo que puede explotar una vulnerabilidad, es decir, son aquellos ataques por lo cual se defiende una organización. Podemos poner como ejemplo la denegación de servicio (DOS), phshing, uso de credenciales robadas, etc.

El riesgo es el posible daño que podría ocurrir si una amenaza explota una vulnerabilidad. Cada organización debería conocer y evaluar sus niveles de Probabilidad-Riesgo en cada sistema o aplicación que posean. Por ejemplo, posibles riesgos pueden ser pérdida financiera, corrupción de datos, problemas legales, daño a la reputación, etc.

¿Qué es la Gestión de vulnerabilidades?

La gestión de vulnerabilidades son todos aquellos procesos que nos permiten supervisar el entorno digital de una organización o empresa, para así identificar posibles riesgos y obtener una imagen actualizada del estado de seguridad actual. En otras palabras, son aquellas etapas, herramientas y estrategias de identificación, evaluación, tratamiento y notificación de las vulnerabilidades de seguridad y de las configuraciones erróneas dentro del software y los sistemas de una organización.

Es clave tener en cuenta probar todo cambio o implementación nueva que queramos incluir en el ambiente de trabajo de una organización.

Explicado de una forma sencilla, existen 3 ambientes:

- Ambiente de Desarrollo: Donde se crea.

- Ambiente de Prueba: Donde se verifica lo que se creó.

Ambiente de Producción: Donde funciona lo que se creó.

Si nosotros hemos descubierto que somos vulnerables y debemos aplicar una actualización para solucionar esa falla, tenemos que considerar que no se podrá instalar directamente sobre los equipos productivos (los que están trabajando) ya que si no hemos verificado si dicha actualización funciona bien, podría provocar fallas no esperadas.

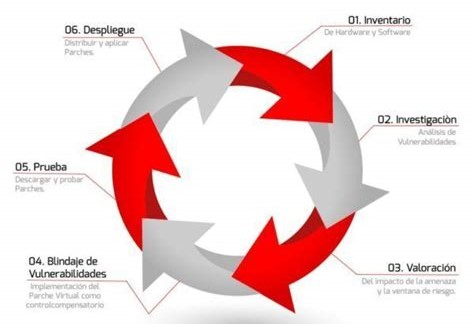

Etapas e implementación

Las siguientes seis etapas son las que suelen llevarse a cabo dentro de una organización para una correcta implementación de gestión de vulnerabilidades.

1) Realizar un inventario

En esta primera etapa nos centramos en descubrir las vulnerabilidades. Cuanto más tiempo permanezca una vulnerabilidad sin ser detectada, más probable es que se produzca una infracción de la seguridad. Se deben realizar escaneos semanales externos e internos de la red para identificar vulnerabilidades existentes y nuevas. Este proceso incluye el escaneo de sistemas accesibles en red, la identificación de puertos y servicios abiertos en dichos sistemas, la recopilación de información del sistema y la comparación de la información del sistema con vulnerabilidades conocidas.

2) Análisis

A medida que se descubren vulnerabilidades, estas se deben priorizar según su riesgo potencial para dicha organización. Como así también los empleados y los clientes que esta posea. El objetivo aquí, es identificar las vulnerabilidades más relevantes, de alto impacto y probabilidad. Con el brusco aumento de software, servicios y dispositivos de la empresa, es posible que nunca se pueda corregir todas las vulnerabilidades. Identificar los objetivos más importantes y probables de un ataque proporciona una forma práctica de gestionar esta realidad.

3) Valoración

Una vez identificadas y priorizadas las vulnerabilidades, el siguiente paso será corregirlas o mitigarlas. Dentro de la organización debemos intentar desarrollar un lenguaje, criterios de decisión y procesos comunes entre los equipos y áreas de operaciones de seguridad, operaciones de TI y administración del sistema. Cabe señalar que a menudo las personas que son responsables de comprender el riesgo asociado a las vulnerabilidades dentro de una empresa, no suelen ser las mismas personas con la autoridad para implementar soluciones.

4) Verificación y refuerzo

En esta etapa se debe verificar que se haya resuelto la vulnerabilidad. Debemos realizar un seguimiento de los pasos antes mencionados con otro análisis para asegurarnos de que los riesgos de máxima prioridad se hayan resuelto o mitigado eficazmente. Este paso permite cerrar el incidente en el sistema de rastreo y proporciona métricas de rendimiento claves, como el número de vulnerabilidades críticas abiertas.

5) Notificar sobre las pruebas

El uso de informes es una entrega de los trabajos realizados para garantizar la medición del progreso de las operaciones de gestión de vulnerabilidades. Los informes sobre las tendencias de las vulnerabilidades, el riesgo y el rendimiento de la gestión de las mismas también ayudan a justificar la dotación de personal o de herramientas. Adoptar métricas inteligentes puede facilitar el análisis y optimizar la toma de decisiones.

6) Despliegue o ejecución

En última instancia, y luego de tener estudiadas y evaluadas dichas pruebas, procedemos a ejecutar nuestras estrategias en seguridad. Aquí podemos ver la aplicación de parches de seguridad, actualización de los sistemas, capacitación de personal, cambios de tecnologías etc.. Todas estas llevadas a cabo en el área de producción de una organización.

Consideraciones a tener en cuenta cuando vayamos a actualizar:

Instalar actualizaciones gradualmente en los equipos.

Realizar la tarea fuera del horario laboral.

No permitir que los equipos se actualicen por sí solos.

Centralizar la actualización desde un equipo al resto (WSUS).

Descargar actualizaciones desde repositorios oficiales.

Sistemas de escaneo

También cabe mencionar que existen sistemas de escaneo de vulnerabilidades que ayudan a una organización a identificar y remediar las vulnerabilidades dentro de su ambiente de tecnología antes de que ciberdelincuentes obtengan acceso a modificar o destruir información confidencial. Entre los más usados podemos encontrar Nessus, GFI Languard, Rapid7, OpenVAS. No obstante, una de las herramientas más utilizadas por pentester y profesionales en Ciberseguridad o Redes, es NMAP. Explicamos su funcionamiento en el nivel intermedio y lo aplicamos en las fases del nivel avanzado.

De esta manera tendremos ambos frentes cubiertos, por un lado, actualizando nuestro sistema operativo, y por el otro, nuestros programas instalados en el equipo.