Recopilar Información a nivel personal

En este apartado estaremos viendo las técnicas utilizadas para recopilar información a nivel personal, es decir, datos personales. Por ejemplo, en el caso de una auditoría se pueden llevar a cabo prácticas para tratar de vulnerar ciertos equipos, o la empresa misma, a través de una persona en específico o por medio de esta.

Para esto, estaremos llevando a cabo prácticas a través de las herramientas osrframework y sherlock. Cabe mencionar, que su uso y explicación se desarrollarán con fines éticos.

Table of Contents

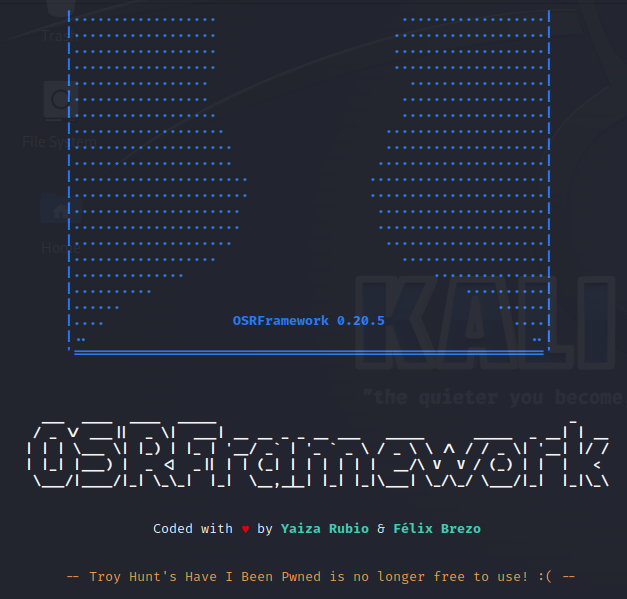

ToggleOSRFramework

Esta es una herramienta de código abierto desarrollada en Python. Su finalidad es la de realizar inteligencia a través de una búsqueda de datos en sitios web y redes sociales de una persona en específico. Su uso nos permite saber, username, correos electrónicos, perfiles en redes sociales o blogs etc..

Para empezar, primero debemos instalar esta aplicación a través del comando pip de la siguiente manera:

#pip install osrframework

Luego, empezaremos buscando los datos de una persona a través de las redes sociales. Para ello usamos el comando usufy de la siguiente manera:

#usufy -n nombre.apellido -p all

La opción -n (nick) la utilizamos para hacer referencia al nick de una persona. En este caso, le hemos colocado con un punto intermedio porque es un patrón lógico que se suele usar en correos electrónicos, o para resolver URL en las redes sociales. También podríamos colocar “@”, “_”, “(space)”, etc..

La opción -p y el argumento all indican que se van a probar todas las plataformas posibles.

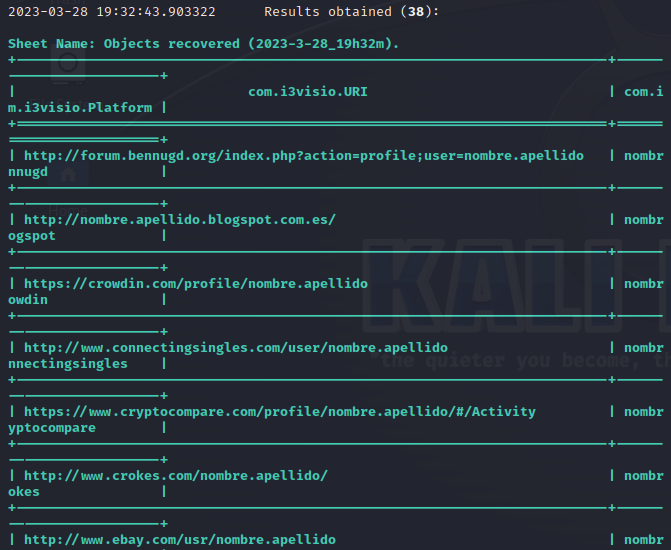

Se nos aparecerá los siguiente luego de ejecutar dicha sintaxis:

Cabe mencionar que hemos utilizado nombre.apellido para no referenciar a ninguna persona, por tanto, podríamos tener “falsos positivos” en nuestra búsqueda. Uds deberá colocar los nombres que desee, ya que el uso de esta herramienta es totalmente legal.

Luego de cargar los datos, se nos aparecerá lo siguiente:

Como vemos, nos devuelve una lista con 38 links de todos los resultados donde encontró los datos asignados.

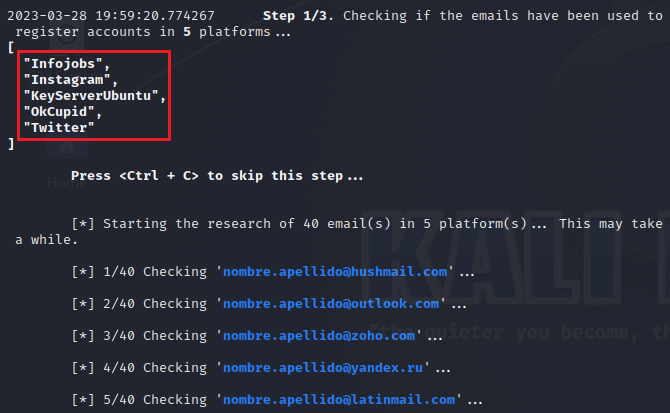

En el caso de querer buscar correos electrónicos especificamente haríamos lo siguiente:

#mailfy -n nombre.apellido

Tipo de búsquedas:

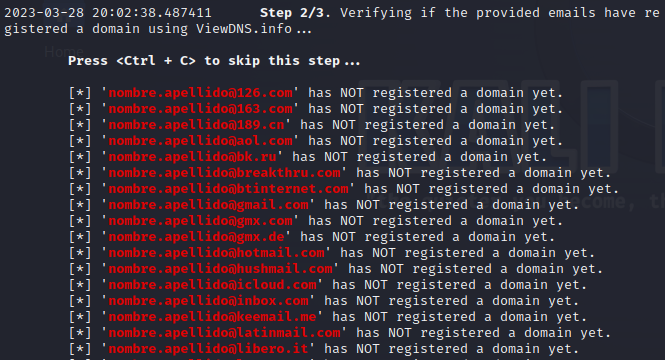

1) Como vemos en la imagen, buscará 40 tipos de referencia de dicho mail a través de las plataformas especificadas en el cuadro rojo:

2) Una vez realizado esto, el segundo paso será buscar si dicho mail se encuentra registrado en algun dominio a través de la herrmaienta ViewDNS:

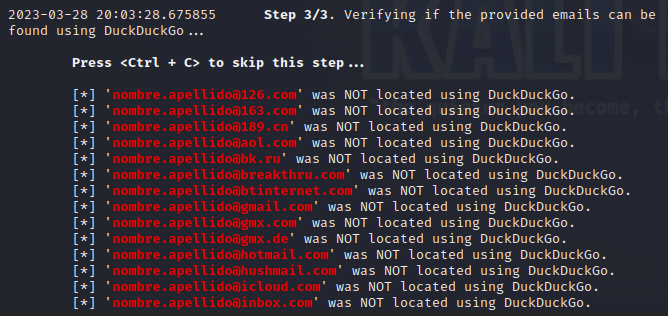

3) Por último utilizará el buscador duckduckgo:

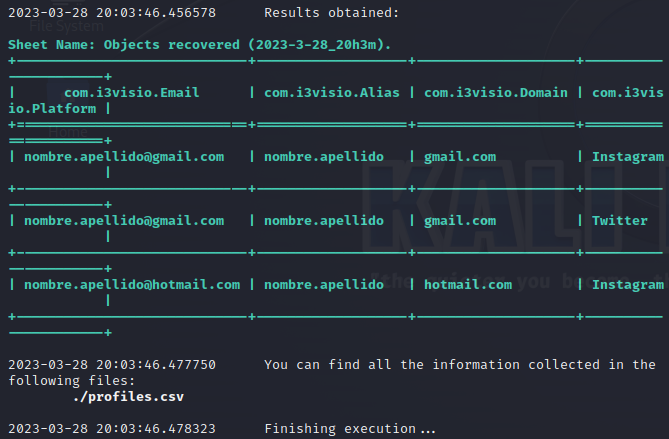

Finalmente nos mostrará en pantalla los resultado obtenidos considerados como “exitosos”:

Como mencionamos anteriormente, también podemos buscar información, no solo por username o correo electrónico, sino por el nombre y apellido especificamente. Esto lo hacemos con el siguiente comando:

#searchfy -q “nombre apellido”

De igual modo, buscará dicha información en diferentes plataformas y redes sociales.

Sherlock

Esta herramienta no es muy diferente a la anterior, también se encuentra desarrollada en Python, y su uso está mas orientado a las redes sociales ya que nos permite buscar múltiples perfiles. Tiene su repositorio en github el cual lo podemos descagar de la siguiente forma:

#git clone https://github.com/sherlock-project/sherlock

Veremos que nos crea una carpeta llamada “sherlock”. Nos situamos dentro de ella y colocamos el siguiente comando:

#python3 -m pip install -r requirements.txt

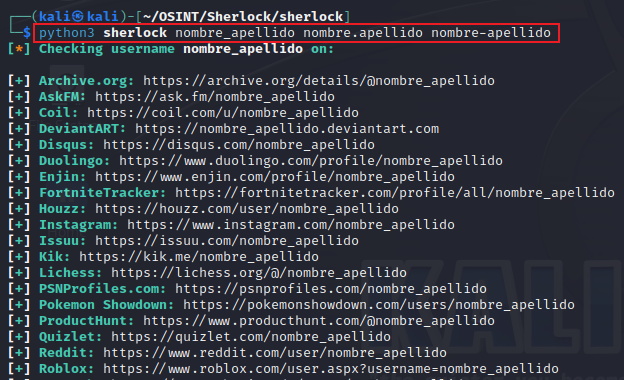

Una vez hecho esto, procedemos a ejecutar dicho comando como se muestra en la imagen:

Podemos observar que le hemos pasado múltiples perfiles, estos son: nombre_apellido, nombre.apellido y nombre-apellido. Por lo tanto, probará muchas plataformas para cada parámetro asigando como vemos en dicha imagen.

Conclusión:

Tratar de vulnerar un individuo a nivel informático, se suele emplear dependiendo que tán importante sea dentro de una organización u empresa o hacia donde nos prodría llevar. A veces pensamos que grandes instituciones han sido víctimas por ciberdelincuentes “muy profesiones”. Sin embargo, la mayoría de los casos se debe a empleados poco capacitados o con muy bajo nivel de conocimientos tecnológicos o de ingeniería social.

Recordemos que en la seguridad informática, las personas son el eslabón más débil.